[2025-10-08] Next Generation FireWall

🦥 본문

Motivation & Goal

Motivation

미리 정의된 규칙에 기반하여 트래픽 흐름을 모니터링하고 제어하는 전통적인 방화벽은 현재 새로운 위험에 효과적으로 대응하기 어렵다.

Deep packet inspection intrusion prevention systems (Deep packet inspection IPSs)는 알려진 공격에 대해서는 보호할 수 있지만 애플리케이션의 오용에 대한 탐지 및 차단은 힘듦.

Goal

- 기밀성 (Confientiality) : 민감한 정보가 인가된 사용자에게만 제한되도록 보장

- 인증 (Authenticity) : 주체 또는 리소스의 신원이 주장된 신원과 동일한지 확인

- 무결성 (Integrity) : 인가된 변경이 없는 한 정보가 정확하고 일관되게 유지되도록 보장

- 가용성 (Availability) : 인가된 사용자가 필요할 때마다 정보에 접근할 수 있도록 보장

###

Existing Limitation

Limitation

기존의 방화벽은 3,4 계층을 다루며, IP 주소와 프로토콜 포트를 차단하는 방식으로 대처. 위협이 OSI 상위 계층으로 이동하기 때문에 애플리케이션 기반의 복잡한 공격을 막기 위한 새로운 방화벽 필요.

- 1세대 방화벽의 단점과 한계 : 웹 트래픽을 검사하도록 설계되지 않음

- 봇넷이나 표적 사이버 공격으로부터 보호할 수 없음

- 실시간웹 트래픽 검사 실패

- 방화벽의 클러스터링을 용이하게 할수 없어 확장성이 제한

- 비효율적이고 비용이 많이 듦

- 네트워크 및 전송 계층에서만 기능

- 복잡해지는 공격

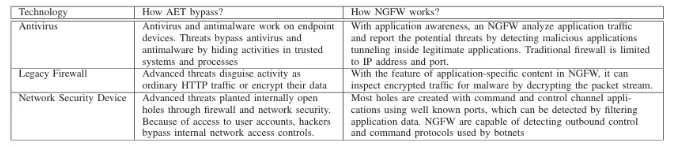

Type of Attack

-

고급 회피 기법 (Advanced Evasion Technique AET)

여러 계층에 걸쳐 다양한 회피 방법을 결합하여 새로운 공격 기술을 생성하는 공격 유형

- 악성 페이로드를 더 작은 프레임으로 분할하고 거의 사용하지 않는 프로토콜을 통해 전송

- 합법적인 트래픽과 포트 내에 숨어 작동하고 trace(흔적)를 남기지 않음

-

표적 사이버 공격 (Targeted Cyber-Attacks)

네트워크 전체가 아닌 특정 개인이나 시스템을 공격. 익명성을 유지. 타겟의 공개 정보를 식별, 수집, 취합하고 정보를 바탕으로 APT를 진행하여 개인 또는 네트워크에 깊이 침투

- phishing email, zero day attack, 소셜 엔지니어링 구성요소 및 플랫폼 등 다양한 방법 사용

- 타겟의 방어책에 대응하기 위해 공격 방법을 적응, 수정, 정제

→ 네트워크 손상보다 타겟의 민감 정보가 목표

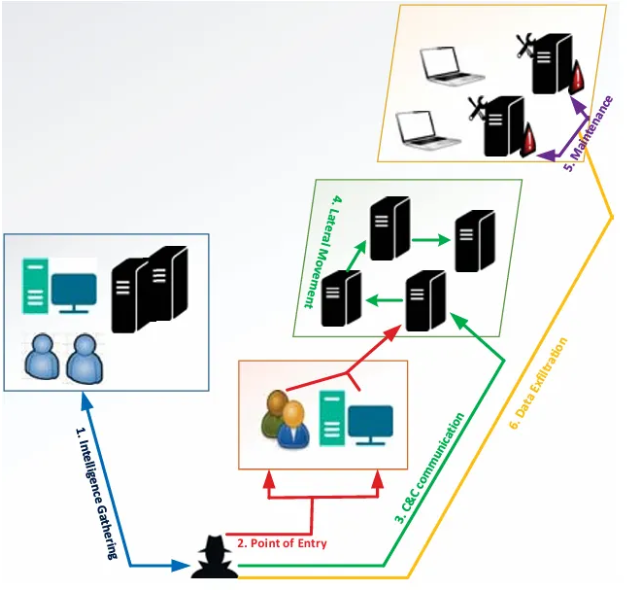

동작 흐름

- 정보 수집 : 공개 정보(OSINT)를 포함하여 정보 수집 및 계획 수립

- Point of Entry (침투 지점) : spear phishing, watering hole attack 같은 공격을 통해 침투. 공격 성공률을 높이기 위해 네트워크의 여러 다른 세그먼트를 지속적으로 노림

- Spear Phishing : 특정 표적을 대상으로 민감 정보를 탈취하거나 악성 코드를 설치하는 맞춤형 피싱 공격

- Watering hole attack : 특정 표적 그룹이 자주 방문하는 합법적인 웹사이트를 미리 감염시켜 놓고 표적이 그 사이트를 방문할 때까지 잠복하여 악성코드에 감염시키는 웹 기반 공격

- C&C : 공격자의 서버를 활용하여 침해한 머신을 제어. 서버-서버를 연

- Lateral Movement : 침투를 한 후 합법적인 시스템을 사용하여 네트워크 내부를 돌아다니며 민감한 정보를 훔치고 자신의 활동을 숨김. 권한을 상승시켜 더 가치 있는 자원에 접근

- Maintenance : 표적 네트워크에 대한 접근 권한을 얻은 후 자신이 탐지 되지 않게 보장. 백도어를 설치하거나 C&C를 사용하여 재진입 가능하게 함

- Data Exfiltration : 기밀 정보를 외부로 추출

-

웹 애플리케이션 공격

웹 사이트는 접근 제한이 없다는 큰 취약점이 있고 웹 환경의 확산으로 문제 심화. XSS와 SQLi가 매우 큰 비율을 차지. 공격이 동적이고 다면적이라 엄청난 잠재력을 가짐

-

데이터 중심 공격

기밀 데이터를 훔치고 외부로 반출하는 공격. 피해자들이 어떤 데이터가 얼마나 침해됐는지 모름. 데이터 흐름에 초점을 맞추는 게 중요

피싱이 특징적으로 나타남

→ 공격자가 표적의 보안 방식을 조사하고 위협을 가하는 방식으로 진화

Next Generation Firewall (NGFW)

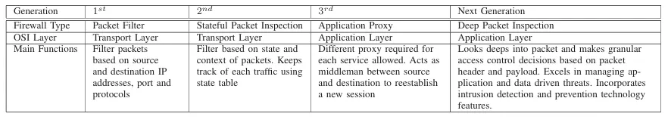

Evolution

- 목표

- 기존 방화벽의 기능을 활용

- 침입 방지 시스템(IPS)과 방화벽 기능을 통합

- 심층 패킷 검사(DPI)를 통합

- DPI : IPS와 발전된 네트워크 트래픽 흐름제어를 결합한 검사

- 애플리케이션 기반 인식

- 인라인 구성

- 고급 기능

-

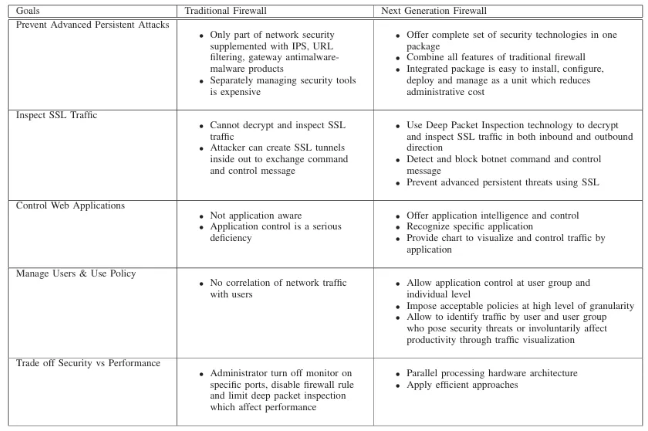

Encrypted traffic control

문제 : SSL/TLS는 인증을 제공하지만 사각지대(blind spot)을 만듦. 공격자는 SSL 터널을 통해 악성 코드를 주입하고 C&C 트래픽을 숨기거나 기밀 데이터를 훔침

→ SSL/TLS 트래픽을 복호화 후 검사

-

Port hopping

문제 : random port hopping 을 사용하여 우회

→ 랜덤 포트를 탐지

-

애플리케이션 제어

App 계층까지 탐지. 접근 제한.

-

신원 기반 제어

정의된 사용자 그룹 및 개인에게 특정보안 정책을 매핑

- URL 필터링

-

데이터 유출 방지

기밀 데이터 유출을 제한

-

WiFi 네트워크 제어

WiFi 네트워크가 동일한 수준의 보안 테세와 능력을 갖도록 보장

-

네트워크 접근 제어

연결된 각 엔드포인트 장치가 적절한 보안 상태를 갖추고 있는지 확인

-

WAN 라우팅 및 최적화

QoS 및 우선 순위 기능에 의해 지원

-

- 기존의 기능과 한계

- 기능 : 라우팅 규칙을 기반으로 네트워크 트래픽 흐름을 제어 → DoS 공격을 차단

- 한계 : 패킷 내부 정보를 보지 못하여 공격자의 의도를 식별하거나 악성 코드를 탐지할 수 없음

-

해결책으로서의 NGFW

DPI, 애플리케이션 인식, IPS 통합

Recent NGFW

- Palo Alto NGFW

- 애플리케이션, 콘텐츠 및 사용자 활성화/보호 : 트래픽을 분류하여 SaaS 애플리케이션에 대한 접근을 허용/보호

- 원치 않는 애플리케이션 제거 : 위협 발자국(threat footprint)을 줄이고 표적 보안 정책을 적용하여 알려진 위협을 차단함으로써 원치 않는 애플리케이션 제거

- 데이터 센터 보호 : 애플리케이션 검증, 불량 애플리케이션 격리 등 고속 위협 방지를통해 데이터 센터 보호

- 클라우드 환경 보안

- 보안 플랫폼 확장 : 지리적 위치에 관계없이 사용자와 장치로 확장

-

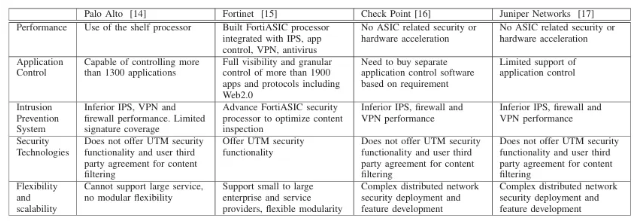

공급 업체 별 비교

- 성능 (Performance):

- Palo Alto: 기성 프로세서를 사용한다.

- Fortinet: FortiASIC 프로세서를 내장하여 보안 또는 하드웨어 가속에 특화되어 있다.

- CheckPoint, Juniper Networks: ASIC 관련 보안 또는 하드웨어 가속 기능이 없다.

- 애플리케이션 제어 (Application Control):

- Palo Alto: 1300개 이상의 애플리케이션을 제어할 수 있다.

- Fortinet: Web 2.0을 포함한 1900개 이상의 애플리케이션 및 프로토콜에 대한 완전한 가시성과 세분화된 제어를 제공한다.

- CheckPoint, Juniper Networks: 요구사항에 따라 별도의 애플리케이션 제어 소프트웨어를 구매해야 하며, 애플리케이션 제어 지원이 제한적이다.

- 침입 방지 시스템 (Intrusion Prevention System):

- Palo Alto: IPS, VPN 및 방화벽 성능이 열등하며, 시그니처 범위가 제한적이다.

- Fortinet: 고급 FortiASIC 보안 프로세서로 콘텐츠 검사를 최적화한다.

- CheckPoint, Juniper Networks: IPS, 방화벽 및 VPN 성능이 열등하다.

- 보안 기술 (Security Technologies):

- Palo Alto: UTM(Unified Threat Management) 보안 기능을 제공하지 않는다.

- Fortinet: UTM 보안 기능을 제공하며, IPS, 앱 제어, VPN, 안티바이러스와 통합되어 있다.

- CheckPoint, Juniper Networks: UTM 보안 기능을 제공하지 않으며, 콘텐츠 필터링을 위해 타사 계약을 사용한다.

- 유연성 (Flexibility):

- Palo Alto: 대규모 서비스, 확장성 및 모듈형 유연성을 지원할 수 없다.

- Fortinet: 소규모에서 대규모 기업 및 서비스 제공업체를 지원한다.

- CheckPoint, Juniper Networks: 복잡한 분산 네트워크 보안 배포 및 확장성을 제공한다.

- 성능 (Performance):

Leave a comment